O que são as velocidades de leitura/escrita, e porque são importantes?

O que são as velocidades de leitura/escrita, e porque são importantes? Já deve ter visto fabricantes de unidades a falar sobre as velocidades de leitura

Em todo o mundo, os planos de regresso ao escritório estão em curso. Embora muitas organizações valorizem legitimamente o papel que os ambientes de trabalho presencial têm para os seus empregados e clientes, o trabalho remoto e híbrido também está aqui para ficar.

Muitas grandes empresas estão a comprometer-se com modelos de trabalho híbridos a longo prazo ou com forças de trabalho inteiramente remotas, encorajadas pelos benefícios a que têm assistido durante a pandemia. Com os modelos de trabalho flexível a crescer, isso significa que os desafios de segurança também o farão.

A transição em massa para o trabalho à distância, estimulada pela pandemia, criou um cenário de ameaça e um surto de ciberataques. De acordo com o Fórum Económico Mundial, houve um aumento espantoso de 238 por cento no volume global de ciberataques durante apenas um período de três meses no ano passado.

Quando se trata de dispositivos endpoint, como PCs e impressoras, não faltam ameaças. A nível mundial, os endpoints enfrentaram 1,5 ataques a cada minuto só em 2021. A mudança de estilos e comportamentos de trabalho no nosso ambiente híbrido, tais como a utilização de dispositivos de trabalho para tarefas pessoais, evidenciaram novas vulnerabilidades para empresas, indivíduos, e os seus dados. Os riscos de segurança dispararam, e ações diárias como a abertura de um anexo podem ter consequências graves.

Os decisores de TI têm reagido em muitos casos, aumentando as suas medidas de segurança. No entanto, muitas organizações ainda estão sob preparadas. Um relatório recente da KPMG revelou que apenas duas em cada cinco firmas pensam que poderiam detetar ou evitar um ciberataque. A investigação do RBC no Canadá também descobriu que entre as pequenas empresas que constituem a maioria do panorama empresarial canadiano apenas 16% se sentem preparadas para um incidente cibernético.

Há também uma nova tensão entre equipas de TI e empregados, incluindo os que trabalham a partir de casa. Apesar do aumento dos riscos, a segurança não está no topo das preocupações dos funcionários. De facto, a apatia e mesmo a rebelião, entre os empregados está a aumentar.

As ameaças cibernéticas estão a aumentar, enquanto a diligência dos empregados não é

Um relatório recente descobriu que apesar de o cibercrime ser uma ameaça premente, mais de metade dos trabalhadores (51%) dizem não estar preocupados com o facto da sua organização ser vítima de uma violação da segurança cibernética. Curiosamente, o mesmo relatório constatou que apenas 40% dos trabalhadores estão a receber formação em cibersegurança.

Outro relatório constatou que os trabalhadores, especialmente as gerações mais jovens, estão a sentir-se desinteressados e apáticos em relação à cibersegurança. Alguns destes sentimentos devem-se a uma falta de comunicação e de formação em torno da segurança. Cerca de 40% dos jovens empregados não tinham a certeza de qual era a política de segurança da sua empresa ou se existia uma política de segurança.

Estes sentimentos também resultam do impacto negativo das políticas e ferramentas de segurança que permitem o trabalho à distância. Algumas destas atualizações necessárias criaram demasiados atritos para os trabalhadores, afetando a sua produtividade ao ponto de os trabalhadores se revoltarem contra as melhores práticas. Como resultado, mais trabalhadores estão a contornar a segurança para conseguir realizar trabalho, o que representa um grande desafio para as organizações que já enfrentam um ambiente de crescentes ameaças cibernéticas.

Estes encargos crescentes estão a colocar as equipas de TI e os líderes empresariais – especialmente os proprietários de pequenas empresas sem apoio interno especializado – num canto. As equipas de segurança têm-se sentido pressionadas a ajudar as empresas a atuar, mas também rejeitadas por funcionários rebeldes que se ressentem de lhes serem impostas novas restrições de segurança.

Estes desafios também podem ter consequências dispendiosas, com 69 por cento das organizações a pagarem as exigências dos ataques de resgate. Sem visibilidade dos dispositivos, como estão a ser utilizados e por quem, as equipas de segurança informática estão a trabalhar com visão turva e isso está a custar às organizações. Os atacantes têm sido rápidos a identificar e a tirar partido destas lacunas, como se pode ver pelo aumento dos ataques de phishing e das infeções dos navegadores web.

Como podem mais organizações assegurar o crescente local de trabalho híbrido?

Face a este ato de equilíbrio desafiante, as organizações devem dar prioridade à formação em matéria de segurança e aos investimentos em tecnologia.

Começa com a criação de experiências sem fricções que os empregados desejam, mas com segurança incorporada. As empresas precisam de equipar as suas equipas com tecnologia e ferramentas que tenham sido concebidas com a segurança em mente, e que sejam de fácil utilização. Pontos finais, tais como PCs e impressoras com segurança incorporada, proporcionam uma experiência de utilizador final mais perfeita, e permitem que certas restrições sejam atenuadas.

Juntamente com a própria tecnologia, cabe aos líderes de TI construir também uma cultura de segurança mais colaborativa. Isto inclui o contínuo envolvimento e educação dos funcionários sobre os crescentes riscos de segurança cibernética que as organizações enfrentam. O cenário de ameaças está em constante evolução, e a formação precisa de evoluir com ele.

Os funcionários devem participar na formação em segurança quando esta é oferecida, mas as empresas devem também lembrá-los rotineiramente de uma boa higiene de segurança cibernética. Ao oferecer lembretes simples em torno de uma utilização adequada da tecnologia – como a utilização apenas de dispositivos de trabalho para fins relacionados com o trabalho, não os partilhando com membros da família, e aceitando que alguns websites específicos podem ser bloqueados para segurança cibernética – as empresas podem reduzir significativamente os seus riscos.

Por seu lado, as equipas de TI também devem compreender melhor como a segurança tem impacto nos fluxos de trabalho e na produtividade. A partir daqui a segurança precisa de ser reavaliada com base nas necessidades tanto da empresa como do trabalhador híbrido.

Com o comportamento humano a conduzir cada vez mais a desafios, a segurança precisa de fazer parte do ADN organizacional. A cibersegurança deve ser algo em que todos possam acreditar. As equipas de TI são mandatadas para manter o negócio seguro, mas os utilizadores também precisam de desempenhar o seu papel.

O futuro do trabalho terá de ser simultaneamente flexível e seguro: não pode ser uma situação nem de uma nem de outra. Incorporar a segurança não só nas políticas e tecnologia de TI, mas também na cultura organizacional, é uma obrigação. Não só aliviará o fardo das equipas de TI, mas também de cada empregado – criando organizações mais resilientes e mais bem preparadas para o que se segue.

O que são as velocidades de leitura/escrita, e porque são importantes? Já deve ter visto fabricantes de unidades a falar sobre as velocidades de leitura

O que é um Bit? bits e bytes explicados Quando falamos de dispositivos de armazenamento e velocidades de ligação, rapidamente deparamo-nos com bits e bytes.

Sites espetaculares Sabia que 48% das pessoas afirmam que o design é responsável pela credibilidade de uma empresa?

Quando se trata de discutir o futuro do comércio eletrónico, uma coisa é clara: será dada muita mais importância aos dispositivos que os compradores utilizam quando estão a fazer compras online.

Estatísticas, factos e tendências de comércio eletrônico de 2021 O futuro do comércio eletrônico parece muito promissor, com base nas estatísticas coletadas de 2019 a

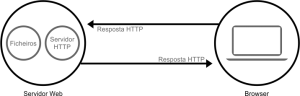

Web O que é um servidor web? Neste artigo, explicamos o que são servidores web, como funcionam os servidores web e por que são importantes.